最近有一款很火的綜藝《乘風破浪的姐姐》,一群30/40/50+的姐姐早已見慣了大風大浪擁有了乘風破浪的勇氣和力量!當面對全新的事物時她們依然能夠全情投入,這種努力拼搏的狀態,激勵著我們年輕人

!

但,那是屬于姐姐們的新領域~

而我們要在開拓新技術的道路上

不斷的超越自己!

就像SFC2.0智能安全資源池,它的出現讓網絡信息安全保障體系達到了一個新的高度!

在客戶網絡中除了部署防火墻、IPS、WAF等比較常見的安全設備,還部署了非法外聯監控管理系統、防病毒系統、補丁分發系統、入侵檢測系統、漏洞掃描系統等,為網絡和安全管理提供有效的技術支撐。但是隨著客戶網絡安全設備部署的數量越來越多,種類不盡相同,如何更好的部署、管理這些安全設備是首先要解決的問題。

01傳統網絡安全架構面臨的難題

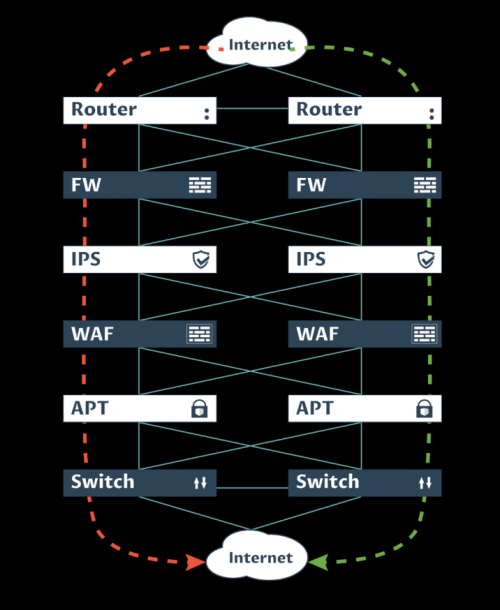

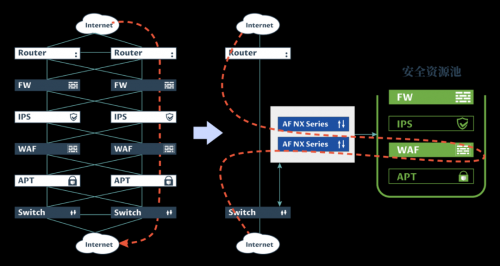

現在大多數客戶網絡采用的還是傳統的網絡安全架構。(如圖1)

圖1:傳統網絡安全架構

來自不同品牌、不同功能的安全產品串聯在一起,雖然在一定程度解決了部署問題,但因架構的關系,引入了一些新的問題。

⑴ 擴展性差:傳統安全架構無法很好的進行安全設備的橫向擴展,并且完全受限于上下游設備的端口數量,隨著客戶網絡規模越來越大,安全設備部署會越多越復雜,那么擴展性就成了客戶網絡非常棘手的問題。

⑵ 故障點多:在串接鏈路上,每一個安全設備都是一個阻塞故障點,眾多的阻塞故障點再加上錯綜復雜的連接關系,當客戶安全網絡出現故障時,增加了故障排查的復雜度,無法快速定位故障點。

⑶ 性能相互牽制:因架構固有的特征,導致客戶網絡里所有安全設備的性能相互牽制。舉例:圖1中,防火墻的處理性能是10Gbps,WAF的性能是1Gbps,此時防火墻的流量處理,最多只能1Gbps。

⑷ 安全設備利用率低下:從外網接入的流量,需要直通式的經過所有的安全設備,不管流量是否需要經過此類安全設備,無用的流量消耗了安全設備的處理性能同時也增加了轉發時延。

⑸ 換代成本高:安全設備會隨著客戶網絡的升級更新換代,新安全設備加入后,老舊設備只能下線,無法很好的利用。

⑹ 運維繁瑣、流量不可視:客戶網絡新增、升級安全設備及安全設備PoC等操作都非常麻煩,需要繁瑣的割接流程,預備回退方案等。同時在網絡發生問題后,需要單臺設備登陸,無法快速定位問題。

⑺ 功能單一,旁路分析需額外部署設備:在傳統的安全網絡架構中,只能單獨部署TAP設備來解決多份流量的問題,從而增加了額外的成本。同時有些分析系統需要防火墻過濾之后的流量,這種情況下就得額外的部署分光器等設備來達到目的。

可以看到,傳統安全架構在客戶網絡部署中存在很多弊端。

我們結合對安全網絡運維的需求及對網絡安全架構的深入理解,提出了SFC2.0智能安全資源池網絡架構。

那么,SFC2.0智能安全資源池網絡架構 VS 傳統安全架構的優勢到底體現在哪里呢?

02C位出道:SFC2.0智能安全資源池架構

采用先進的SDN控制理念,打破了傳統網絡安全架構的純串接模式,實現物理單臂旁掛,邏輯串接的方式。

簡化了客戶的網絡安全架構,提高設備的利用率,保護客戶的設備投資,最終解決了上述傳統網絡安全架構所帶來的問題。

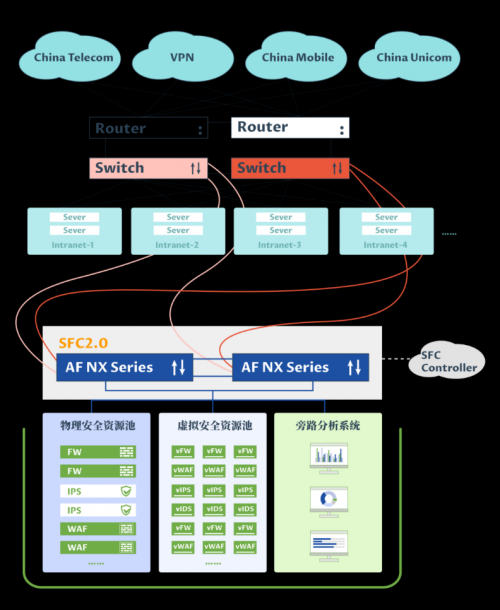

SFC 2.0智能安全資源池網絡架構的核心組件是

? 星融Asterfusion NX 多功能交換機

? 星融SFC控制器

圖2中,NX多功能交換機以單臂方式旁掛在客戶網絡的核心交換機(出口交換機)上,可以與核心交換機形成主備連接或主主雙活連接。

圖2:SFC 2.0智能安全資源池網絡架構

所有的安全設備統一以單臂/雙臂的模式直接接入到NX交換機中。

通過這種連接方式,使安全設備統一部署、規劃形成了安全資源池,配合SFC 2.0的智能服務鏈調度方案使安全設備得到最大化的利用。

SFC控制器用來完成對NX交換機的所有配置和管理工作。

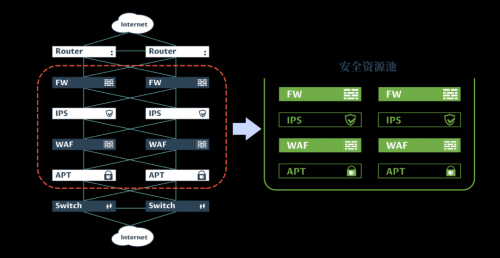

那么“安全資源池”到底是個啥?

安全資源池顧名思義,將所有的安全設備從傳統串接的鏈路中解放出來,進行統一的部署、管理。

當一組安全工具出現性能不足時,則可橫向的添加新的安全設備,完成性能升級。

通過這種方式可以很好利用原有的安全設備,避免資源浪費,減小客戶的損失。同時靈活的橫向擴展能力,也讓客戶安全網絡有良好的伸縮性。

圖3:安全資源池(物理)

安全資源池里的安全設備可以是傳統的專有硬件部署,這一類稱為物理安全資源池。也可以是通用的服務器部署,服務器上運行虛擬化技術,將各類安全工具以虛擬機的形式運行在X86服務器上,來完成所需的安全服務,這類稱為虛擬安全資源池。(SFC 2.0 同時支持兩種安全資源池的部署)

那之前提到的“智能服務鏈”又是什么概念呢?

在安全設備以資源池的形式部署后,面臨的首要問題就是如何快速有效的實現安全即服務的功能。

舉個??,在云數據中心中,不同區域間的互訪都會有一套安全策略,不同的用戶/租戶/流量對安全的需求是不同的,這種情況下,就需要對流量進行的有效的區分,要讓不同流量運行不同的安全策略。服務鏈的出現完美的解決了這個問題。

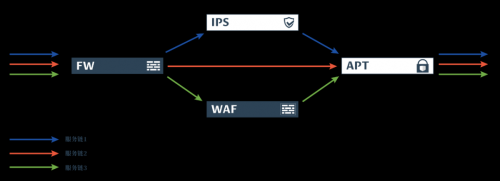

圖4:安全設備服務鏈

簡單來說,把網絡流量按照既定的順序,經過這些安全設備的形式稱之為服務鏈(Service Chain),它也算是一種業務形式。

圖4中,不同的業務流量/租戶對網絡安全的需求也不同,這時我們采用服務鏈靈活的業務編排,實現不同的流量運行不同的安全工具,既保證了流量的安全檢測的需求,實現了定制化的流量安全策略,又提高了安全設備的利用率,同時也降低了網絡流量的轉發時延。

下面看看在實際的應用場景中,SFC2.0是如何乘風破浪的~03客戶場景場景一:業務流量大,需要經常擴容變更

隨著網絡安全越來越被重視,以及客戶網絡業務流量與日俱增,需要部署更多的網絡安全設備來滿足業務流量的安全需求。

如采用了傳統的網絡安全架構,新增安全設備需要做詳細的割接規劃以及回退方案,并且要在業務訪問量比較少的半夜進行,如果割接出現問題,還會影響到客戶生產網絡的正常業務。

所以新增安全設備、設備擴容、PoC等需要耗費大量的人力物力,導致CAPEX(CapitalExpenditure即資本性支出)大大增加。

圖5:業務流量大、需要經常擴容變更

????而SFC 2.0智能網絡安全架構,可以幫助客戶解決這類問題!

1、首先單臺NX交換機最高可連接70多臺安全設備,充分滿足現有客戶網絡的安全需要,通過級聯部署更可增加至百臺。

2、同時NX交換機通過與安全設備即插即用,無需多網絡有特殊的變更,新設備上線只需幾分鐘時間。

3、當安全設備部署好后,通過SFC控制器對流量進行編排,就可快速上線應用,如新增加的安全設備出現問題,也無需復雜的回退方案,只調整服務鏈即可,大大降低了CAPEX。(新產品PoC同理)

場景二:業務安全策略需要經常更新

客戶的生產網絡的業務流量比較復雜多變,需要運維人員經常做安全策略的增刪改查操作。傳統的網絡安全架構,運維人員要登錄不同的安全設備進行配置,廠商不同配置方法也就不同,這會耗費運維人員的大量時間。

????SFC 2.0的智能服務鏈編排,解決了這個難題!

1、在流量的入接口,通過IP五元組與VXLAN隧道等信息,精確的識別不同的流量,有針對的進行安全策略引流,既保證了流量能正常經過安全資源池檢查,也確保不同流量擁有不同的安全策略。

2、運維人員在控制器上簡單操作就能完成,不用再單獨登錄每一臺安全設備進行配置啦。

場景三:業務流量對網絡延時敏感

有些客戶的生產網絡中的業務流量對時延比較敏感,比如證券行業??、金融銀行??,…如采用傳統的網絡安全架構,流量就必須經過所有的安全設備,很大程度上增加了業務流量到生產網絡的時延。其實很多流量是無需經過所有的安全工具檢查的。

圖6:業務低時延應用場景比如圖6右邊圖示,某些流量只需經過WAF設備,若是傳統網絡安全架構就無法對此流量進行優化。????通過SFC 2.0的智能服務鏈編排,問題得到了妥善解決!將需要低時延流量進行編排,就像圖6中,讓流量只流向WAF設備,WAF設備處理完后,直接轉發到內網即可。

場景四:大型私有云場景

在一些大型的私有云數據中心中,不同的租戶擁有不同的安全策略和安全權限。傳統的網絡安全架構,只能通過在生產區部署安全服務器,由安全服務器內的安全軟件再進行安全策略和檢查,出口的安全設備還是全流量運行。在這種情況下出口的網絡安全設備沒有達到最高的設備利用率,而額外又需要增加很多服務器進行二次的安全策略檢查。

????SFC 2.0智能網絡安全架構解決了這個難題!無需單獨部署安全服務器,在SFC控制器上對不同的租戶配置不同的安全服務鏈,在流量轉發到NX交換機后,交換機會對流量進行精準識別,從而匹配不同的服務鏈。